Instituto lo perdió por penales frente a Huracán y se despidió de la Copa Argentina

Cayó 3 a 2 luego de igualar sin goles en tiempo reglamentario por los 16avos de final del torneo nacional.

El secuestro virtual de datos con fines extorsivos es una modalidad de hackeo en ascenso. Un experto en ciberseguridad cuenta cómo protegerse.

Opinión16/08/2022 Pablo Rodríguez Romeo (*)

Recientemente hemos conocido la noticia de un hackeo al Poder Judicial de Córdoba a través de un ataque de ransomware, una modalidad de delito informático en ascenso que consiste en el secuestro de datos almacenados en un equipo informático o dispositivo tecnológico, para posteriormente ser "liberado" a cambio de un rescate.

Los ataques de ransomware o vulgarmente conocidos como secuestro virtual de datos con fines extorsivos se logran mediante la aplicación de diferentes sistemas que encriptan o vuelven ilegible la información contenida en el dispositivo. Generalmente, se utilizan virus para "atacar" equipos informáticos, computadoras, celulares, laptops y cualquier otro dispositivo tecnológico, que encriptan la información del usuario y luego la liberan a cambio del pago de un rescate.

En nuestro país, hay numerosos casos denunciados y muchos que aún quedan por precisar dado que no se efectúan las denuncias correspondientes. Por eso, es muy importante recurrir a los órganos de ley para que intercedan y habiliten la actuación de un Perito Informático Forense que pueda intervenir sobre el equipo o dispositivo que se trate.

Esta modalidad implica el pago de un rescate muchas veces en dólares, euros o también, como sucede en la mayoría de los casos, bitcoins, una moneda electrónica que no tiene legislación ni control gubernamental.

Podemos encontrar un sinnúmero de virus que actúan para perpetrar estos "secuestros" que actúan infectando el equipo o dispositivo vulnerando alguna falla de seguridad de la terminal o utilizando un correo spam. Una vez que se logra ingresar, se encriptan los datos.

Consejos para prevenir

Los riesgos de los secuestros virtuales son altísimos, desde el momento que utilizamos los dispositivos tecnológicos sin tomar los recaudos necesarios. Por eso, recordamos algunas medidas que permiten tener nuestros datos e información sensible a salvo, si bien es imposible evitar un hackeo de este tipo de manera rotunda.

· Lo primero a tener en cuenta es ser conscientes del uso que hacemos de internet, de todo aquello que habilita así como también de los riesgos a los que uno se expone.

· Contar con una conexión segura y tratar de evitar las redes inalámbricas públicas, dado que cualquiera puede acceder a nuestros datos si la conexión no se encuentra encriptada. Para las redes domésticas, sugerimos cambiar la contraseña suministrada por defecto y utilizar una compuesta por la combinación de letras y números, así como modificarla cada tanto. También, recomendamos cambiar el nombre de la red wifi.

· También, es importante usar contraseñas diferentes, evitar dejar las sesiones abiertas y tener un backup offline.

· Es importante además no dar acceso a los dispositivos, y no intercambiar fotos ni contactos.

· Conectarse a sitios seguros, esto es aquellos que comienzan con el protocolo de cifrado https:// o bien que cuenten con el ícono de un candado, presente en la mayoría de los exploradores, que confirma que

la página es real. Ante la duda hacer clic en el candado y verificar que el certificado sea confiable (para esto nos debe decir para quién y por quién fue emitido, y la fecha de validez del mismo).

· Contar con un antivirus confiable, tanto en los dispositivos móviles como en los equipos informáticos.

· Mantener el dispositivo actualizado, ya que continuamente aparecen nuevas vulnerabilidades que pueden poner el jaque los sistemas operativos. Probablemente, las nuevas versiones incluyan una protección adicional o colabore a mejorar la seguridad.

* Contar con personal capacitado para el buen manejo de los datos y

equipos resguardados.

* Implementar buenas prácticas que ayuden a resguardar su información. Por ejemplo, establecer un _Sistema de Gestión de Seguridad de la Información (SGSI)_ con objetivos claros (transmitidos y conocidos por toda la organización), consistentes a lo largo del tiempo, y con un análisis y prevención de los riesgos que contemple la

mejora de los procesos y procedimientos de gestión. Otra opción también es la Simulación de Ataques a partir de una práctica comúnmente conocida en el ámbito de la Seguridad Informática como Penetration Test.

* Restringir el acceso remoto a la red de las organizaciones.

* Regular el uso del correo electrónico personal en el trabajo. Los webmail personales son comúnmente el blanco de los ataques.

* Crear contraseñas complejas y hacer más común el uso de segundos

factores de autenticación.

(*) Ingeniero (MP 49452 - MN 5117) - Perito Informático Forense, especialista en Seguridad - Socio del Estudio CySI de Informática Forense - _www.cysi.com.ar

--------------------------------------------------------------------------------------------------------

Si desea recibir más información o ampliar la temática por favor

contactarse a [email protected] o 011 15 57556567.

Cayó 3 a 2 luego de igualar sin goles en tiempo reglamentario por los 16avos de final del torneo nacional.

Con el fin de garantizar el abastecimiento domiciliario del servicio, en medio de la ola polar, extendieron la suspensión del suministro de Gas Natural Comprimido (GNC) en las estaciones de servicio de todo el país hasta este viernes.

Se podrán realizar diferentes gestiones que incluyen la actualización del DNI, realizar cambio de domicilio, tramitar actas de nacimiento, matrimonio o defunción, como así también iniciar trámites como cambio de género, entre otros.

Con la incorporación de Morales, ya son tres los refuerzos de Belgrano, teniendo en cuenta las llegadas del uruguayo Federico Ricca y Lisandro López, quienes también llegaron para nutrir la defensa del equipo del Ruso Zielinski.

Días de agitación por el impacto traumático que propició la decisión de la Corte Suprema en nuestro país respecto a la situación de la principal referente de la oposición y del peronismo, Cristina Fernández de Kirchner, y el bombardeo en Irán por parte de los EE.UU. junto a Israel.

Pocas veces una elección tan irrelevante en sí misma, como la que este domingo tiene lugar en CABA, concentra tanto poder en juego.

En medio de acusaciones del PRO y una defensa frágil del oficialismo, quedó flotando la idea de que Milei intervino para que Ficha Limpia naufragara en el Senado.

El recorrido inicial de la semana pasada mostró una furia desenfrenada -por parte del presidente Milei y sus funcionarios- contra quienes son tomados como enemigos. La libertad de prensa y la libertad de expresión, en peligro.

El nuevo sistema cambiario parece no poder contra la inflación y golpea al sector industrial; los mensajes de odio de Milei en contraste con la figura del papa Francisco; despilfarro de dólares para él y su comitiva en Roma mientras ajusta a trabajadores y jubilados; sumisión a los intereses de EE.UU., que viene por todo.

Lo que el Papa Francisco deja no es solo un mensaje espiritual, es una doctrina de unidad popular y liberación nacional, un legado estratégico, una hoja de ruta para los pueblos de América Latina.

Majul había sido detenida el martes cuando registraba en video el centenario quebracho que la Municipalidad de Villa Allende y la empresa Caminos de las Sierras se aprestaban a retirar de la avenida Padre Luchesse, para avanzar con una obra vial.

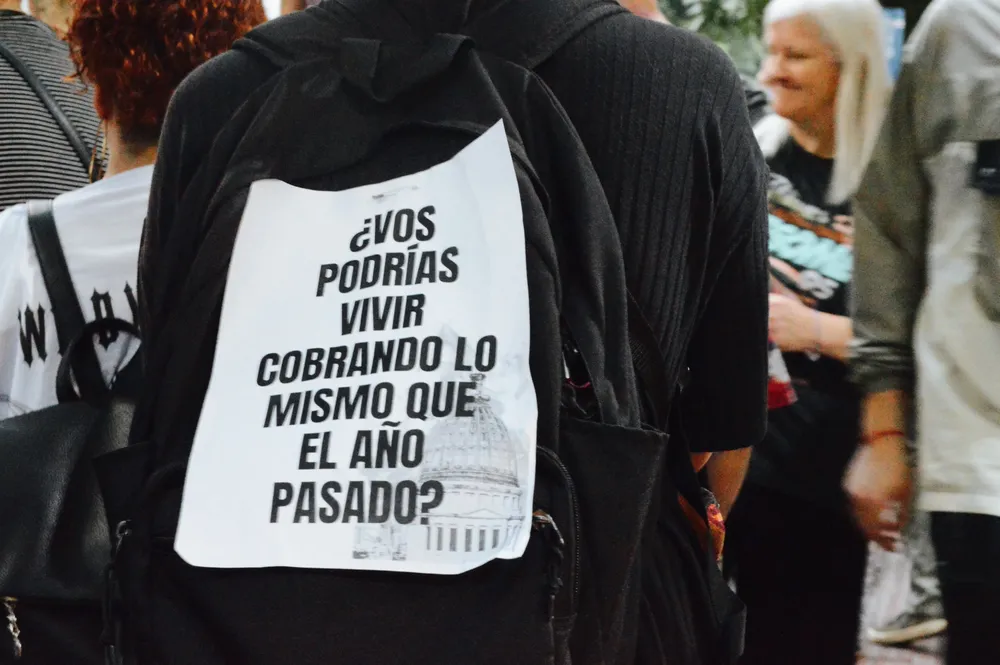

Tras la masiva marcha por la ley de financiamiento, Adiuc resolvió profundizar el plan de acción en defensa de la universidad pública. La secretaria General del gremio, expresó que los salarios acumulan una perdida mayor al 40%.

El ex funcionario dijo que se trató de un proceso “guionado” por “parte de la Justicia y parte del poder político”. Apuntó contra el ex Gobernador y dijo que el objetivo del juicio "fue evitar que un ministro del Gobierno provincial sea condenado".

La actividad será el sábado 5 de julio, a las 10. Busca visibilizar las amenazas que enfrenta la Reserva, como la pavimentación de la ruta que une La Calera con Malagueño y negociaciones entre Provincia y Nación, en el marco de una deuda previsional.

La causa que investiga un presunto ataque vandálico al domicilio del diputado libertario sumó este miércoles cuatro nuevas detenciones. Crece el repudio en el peronismo y organismos de DDHH por la desproporcionada y arbitraria manera en que avanza la investigación.